Do skrzynki mailowej posłanki Beaty Kempy nikt się nie włamał. Padła ofiarą tak zwanego spoofingu, czyli podszywania się za pomocą adresu e-mail innej osoby. Przestępców będzie znaleźć wyjątkowo ciężko.

Prokuratora wyjaśni sprawę podszywania się pod Beatę Kempę i wysyłania fałszywych e-mail, zapowiedział minister sprawiedliwości Michał Kwiatkowski. Chodzi o rzekomą wypowiedź, jakoby posłanka PiS miała zrezygnować z kandydowania w wyborach parlamentarnych. Nieprawdziwa informacja trafiła do Państwowej Agencji Prasowej z adresu parlamentarzystki.

Beata Kempa odpowiedzialnością obarcza rząd i sugeruje, że zabezpieczenia sejmowych skrzynek są niewystarczające.

- Wydaje mi się, że za to odpowiada rząd. Tej sprawy bym nie bagatelizowała. Państwo polskie odpowiada za zabezpieczenie skrzynek mailowych posłów! - sugeruje posłanka na antenie telewizji TVN24.

Eksperci przypominają, że najsłabszym ogniwem wcale nie musi być system zabezpieczeń. Wskazują na dwa możliwe scenariusze.

- Albo ktoś faktycznie włamał się pani Beacie Kempie na jej skrzynkę pocztową (trudność wprost proporcjonalna do hasła, zabezpieczeń serwisu i podatności ofiary na phishing), albo po prostu zespoofował - podszył się pod jej adres e-mail - twierdzi Piotr Konieczny, chief information security officer z niebezpiecznik.pl.

Możliwość bezpośredniego włamania się do skrzynki Beaty Kempy zdementował marszałek Sejmu Grzegorz Schetyna.

- Możemy sprawdzić, kiedy był używane skrzynki pocztowe posłów i takie sprawdzenie poleciłem w przypadku skrzynki posłanki Kempy. 4, 5 i 9 września wychodziły z tej skrzynki maile, oczywiście nie wiem jakich treści. Wczoraj, czyli 12 września, nie ma żadnego adresu, który wychodzi ze skrzynki - powiedział w PAP marszałek Sejmu.

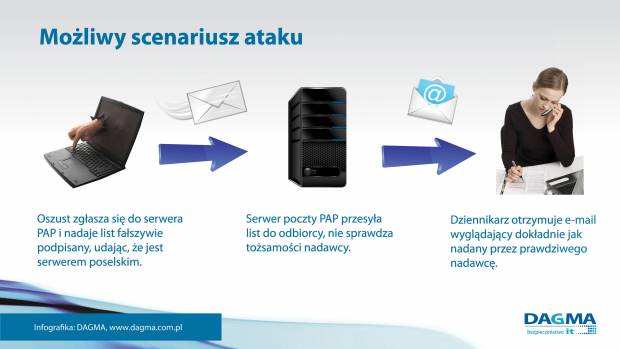

- Jeśli wstępne informacje podawane przez marszałka Grzegorza Schetynę potwierdzą się i rzeczywiście z konta pocztowego posłanki Beaty Kempy nie został wysłany w tym dniu żaden e-mail do PAP, mamy najprawdopodobniej do czynienia z próbą podszycia się pod nadawcę listu. Podobny, bardzo prawdopodobny scenariusz jest stosowany w oszustwach bankowych. Polega on na podszyciu się oszusta pod prawdziwego nadawcę. Do tego ataku nie jest potrzebny dostęp do prawdziwego konta nadawcy – przy takim scenariuszu stopień ochrony konta pocztowego posłanki Beaty Kempy nie ma żadnego znaczenia - komentuje sprawę Paweł Jurek, specjalista do spraw bezpieczeństwa IT z firmy Dagma.

To nie pierwszy przypadek

Spoofing to niestety całkiem powszechna praktyka. Korzystają z niego zwykle spamerzy, podszywając się pod znajomych z pracy.

- To stosunkowo łatwe zadanie, w internecie znajduje się mnóstwo darmowych serwisów, które pozwalają nam wysłać pocztę z dowolnego adresu, nawet barrack.obama@whitehouse.gov - komentuje Konieczny.

Cyberprzestępcy modyfikują nagłówki wiadomości i wprowadzają do nich wartości niezgodne z prawdą. Organy ścigania mają spore problemy z wykryciem autora fałszywego maila. Hakerzy zwykle dysponują szeroką widzą informatyczną i korzystają z programów, które maskują ich dane osobowe.

Na początku roku do mediów trafiła sprawa Pawła Mitera, który spoofował Jacka Michałowskiego, szefa Kancelarii Prezydenta. Mitera sfałszował wiadomość, w której polecał swoją osobę do pracy w TVP. Młody Wrocławianin jeszcze tego samego dnia dostał pozytywną odpowiedź, w dodatku telewizja zaproponowała mu własny program. Jak zapewnia Mitera, podszywaniem się pod prominentnego polityka nie chciał wyłudzić ani złotówki, a pokazać słabość TVP.

Czy ktoś się za mnie podszywa?

- Najbardziej istotnym elementem w przypadku bezpieczeństwa skrzynek pocztowych jest hasło użytkownika. Istnieje kilka reguł, którymi należy się kierować podczas tworzenia nowego hasła. Musi się ono składać przynajmniej z 8-10 znaków, zawierać małe i duże litery, cyfry oraz znaki specjalne. Istotne jest również, by hasło do skrzynki pocztowej nie było używane do ochrony innych profili czy kont online - radzi Maciej Ziarek, analityk zagrożeń z Kaspersky Lab Polska.

Złośliwe oprogramowanie może przechwytywać znaki wpisywane za pomocą klawiatury, dzięki czemu przestępcy przechwycą nawet najbardziej wymyślne hasło.

- W zapewnieniu bezpieczeństwa skrzynki e-mail bardzo ważne jest posiadanie na bieżąco uaktualnianej ochrony antywirusowej - przestrzega Maciej Ziarek.

Internautę może uchronić również częste sprawdzanie konfiguracji swojego konta. Warto sprawdzić, czy kopie wiadomości nie są automatycznie przesyłane na inne konto. Usługodawca powinien udostępniać taką informację, w popularnej poczcie Googla należy wejść do ustawień przekierowania poczty i sprawdzić pole Forwarding POP/IMAP. Z kolei w Filters użytkownik sprawdzi, czy serwer nie wykonuje kopii wiadomości przychodzących.

Warto również sprawdzić, czy intruz nie utworzył sobie autonomicznego dostępu do skrzynki. Luka może powstać na Gmailu, warto wejść do zakładki Accounts i sprawdzić poprawność danych. Nie zaszkodzi od czasu do czasu przejrzeć adresy IP, z których użytkownik loguje się na konto. Nieznane numery powinny wzbudzić wyjątkową ostrożność.

Pobierz ebook "E-book: E-commerce w 2026 roku"

Zaloguj się, a jeśli nie masz jeszcze konta w Interaktywnie.com - możesz się zarejestrować albo zalogować przez Facebooka.

W 1999 roku stworzyliśmy jedną z pierwszych firm hostingowych w Polsce. Od tego czasu …

Zobacz profil w katalogu firm

»

Skorzystaj z kodu rabatowego redakcji Interaktywnie.com i zarejestruj taniej w Nazwa.pl swoją domenę. Aby …

Zobacz profil w katalogu firm

»

Pozycjonujemy się jako alternatywa dla agencji sieciowych, oferując konkurencyjną jakość, niższe koszty i większą …

Zobacz profil w katalogu firm

»

Interaktywnie.com jako partner Cyber_Folks, jednego z wiodących dostawców rozwiań hostingowych w Polsce może zaoferować …

Zobacz profil w katalogu firm

»

Alpaki często mylone są z lamami. Nas nie pomylisz z nikim innym. To my …

Zobacz profil w katalogu firm

»

Projektujemy i wdrażamy strony internetowe - m.in. sklepy, landing page, firmowe. Świadczymy usługi związane …

Zobacz profil w katalogu firm

»

To oni nie znaja PGP!!!! Komunikacja powinno być podpisywana kluczem prywatnym!!!<br />

A CZY KTOŚ SŁYSZAŁ O REKORDZIE SPF? Gdyby serwer PAP go sprawdzał tak jak np robią to serwery <a href=\"http://wp.pl\" target=\"_blank\" rel=\"nofollow\">http://wp.pl</a> to problemu by nie było. (Rekordy SPF ustawione są dla <a href=\"http://sejm.gov.pl\" target=\"_blank\" rel=\"nofollow\">http://sejm.gov.pl</a> i <a href=\"http://sejm.pl)\" target=\"_blank\" rel=\"nofollow\">http://sejm.pl)</a>

Odnośnie podszywania:<br /><br /> Rudy: Masz konto na facebooku ?<br /> Beata: Nie mam.<br /> Rudy: A sprawdzałaś ostatnio ?