Oto, co zrobić, żeby nie dać się złapać na phishingowy haczyk.

Z danych Avery UK wynika, że pracownik biurowy otrzymuje średnio 44 maile dziennie. Duża ilość treści sprawia, że komunikaty czytane są pobieżnie, co chętnie wykorzystują przestępcy. Atakują komputery przy pomocy zainfekowanych maili, podszywając się pod znane marki. Jak wskazują eksperci EmailLabs jeśli firma nie zabezpieczy swojej domeny, złośliwą wiadomość można wysłać również z prawdziwego adresu e-mail. Co zrobić, żeby nie dać się złapać na phishingowy haczyk? Warto wiedzieć, na które elementy maila szczególnie zwrócić uwagę.

- Myślę, że większość z nas chociaż raz spotkała się ze słowem phishing, bo coraz częściej opisuje się to zjawisko. Nadal jednak nie wszyscy mają świadomość, jak duże jest to zagrożenie. Przestępcy podając się za inną osobę lub instytucję, mogą wykraść najcenniejsze dla nas dane. Wystarczy, że z nieuwagi otworzymy zainfekowany załącznik czy wpiszemy hasło do banku na podrobionej stronie. Jeszcze do niedawna złośliwe maile łatwo było rozpoznać, bo zdania były nieskładne, a wygląd niechlujny. Obecnie jest trudniej, bo maile na pierwszy rzut oka wyglądają wiarygodnie, choć nie znaczy to, że nie da się ich rozpoznać. Trzeba tylko wiedzieć na czym skupić uwagę

- mówi Michał Walachowski, dyrektor zarządzający EmailLabs.

Encyklopedia phishingowych wpadek

A, czyli adres nadawcy.

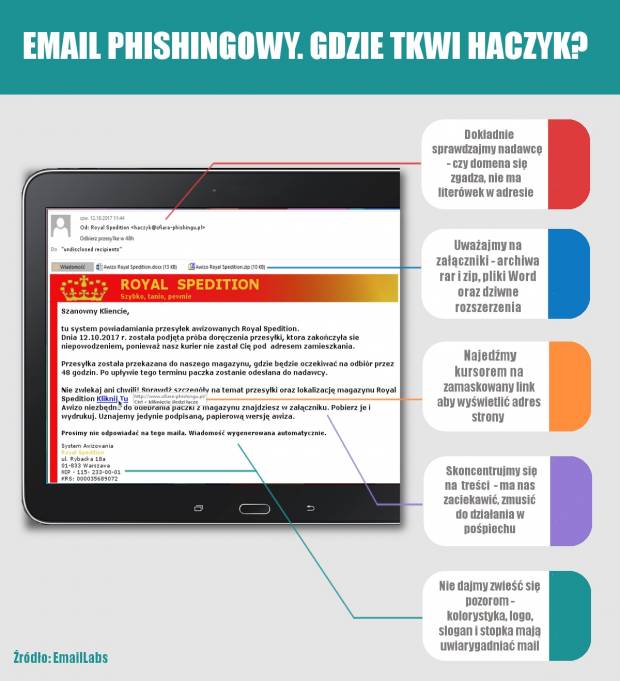

Po otrzymaniu maila zazwyczaj w pierwszej kolejności sprawdzamy nadawcę. Chcemy wiedzieć, kto do nas pisze, co wydaje się naturalne, i ta ciekawość może nas uchronić przed atakiem. Wystarczy, że sprawdzimy dokładnie, czy w adresie mailowym nadawcy nie ma literówek albo czy jest zgodny z domeną firmy.

B, czyli brak naszego adresu.

Pole, gdzie powinien widnieć nasz adres e-mail, może pozostawać puste lub zawierać frazę „Undisclosed Recipients” („Nieznani Nadawcy”). Dzieje się tak, gdy wiadomość jest rozsyłana do wielu osób jednocześnie, co zawsze powinno wzbudzić naszą czujność.

C, czyli czujność w temacie maila.

Jeżeli widzimy, że temat wiadomości zawiera błędy, literówki lub ma niektóre litery zastąpione cyframi miejmy się na baczności. To wszystko po to, aby oszukać filtry antyspamowe.

D, czyli dziwne powitanie.

Firma, która posiada nasze dane osobowe najpewniej zwróci się do nas w mailu bezpośrednio. Wtedy na początku tekstu zobaczymy własne imię, zamiast ogólnego sformułowania typu „Szanowna Pani” czy „Drogi Kliencie”. Ogólniki powinny obudzić naszą czujność.

E, czyli emocjonalna treść.

Charakterystyczny w mailach phishingowych jest alarmujący ton, który często dotyczy naszego konta bankowego czy karty płatniczej i wzywa do natychmiastowego wykonania czynności np. aktualizacji informacji. Złodzieje w taki sposób grają na emocjach odbiorcy, wywołując zaniepokojenie, co skłania do szybkiej reakcji. Inną metodą jest wywołanie zaciekawienia, kiedy np. otrzymujemy informację o nowej przesyłce.

F, czyli fikcyjne linki.

W mailach phishingowych link do strony ukryty jest pod tekstem wzywającym do wykonania jakiejś akcji, np. „Potwierdź swoje konto tutaj”. Aby sprawdzić dokąd dany link prowadzi wystarczy najechać na niego myszką i dokładnie przeczytać adres strony oraz upewnić się czy wiedzie do bezpiecznego połączenia z serwerem (https://).

G, czyli grafika i rozmieszczenie tekstu.

Większość firm ma swój własny styl graficzny. Przestępcy starają się jak najdokładniej go odwzorować – używają firmowej kolorystyki, odpowiedniej czcionki, logotypu czy sloganów. Dbają także o zachowanie układu tekstu.

H, czyli haczyk w załączniku.

Załącznik to najbardziej zdradliwa część maila, dlatego przez otworzeniem warto dwa razy się zastanowić. Nawet z pozoru niewinne pliki jak dokumenty tekstowe Word mogą zainfekować nasz komputer. Często poprzedzone są uwierzytelniającym opisem w treści maila np. „Prosimy zapoznać się z załączoną fakturą”. Równie niebezpieczne są skompresowane załączniki typu .rar albo .zip zabezpieczone hasłem, które przestępcy podają nam w mailu. Antywirusy nie są w stanie prześwietlić ich zawartości, więc rozpakowujemy je na własne ryzyko. Należy także wystrzegać się otwierania plików o rozszerzeniach: .pif, .exe, .com, .vbs, .bat, .js.

- Indywidulani użytkownicy, w tym pracownicy, powinni pamiętać, że żadna firma nie będzie prosiła o podanie drogą mailową danych wrażliwych jak numer karty, PIN, hasło dostępu, numer PESEL czy skan dowodu osobistego. Przedsiębiorcy natomiast powinni zadbać o odpowiednie zabezpieczenia. W przeciwnym razie cyberprzestępcy mogą podszyć się pod domenę firmową i rozsyłać ataki phishingowe z prawdziwych adresów. Aby zabezpieczyć swoją komunikację e-mail, trzeba wprowadzić co najmniej podstawowe uwierzytelnienie jak SPF, DKIM i DMARC

– Michał Walachowski.

Pobierz ebook "E-book: E-commerce w 2026 roku"

Zaloguj się, a jeśli nie masz jeszcze konta w Interaktywnie.com - możesz się zarejestrować albo zalogować przez Facebooka.

Alpaki często mylone są z lamami. Nas nie pomylisz z nikim innym. To my …

Zobacz profil w katalogu firm

»

Projektujemy i wdrażamy strony internetowe - m.in. sklepy, landing page, firmowe. Świadczymy usługi związane …

Zobacz profil w katalogu firm

»

Pozycjonujemy się jako alternatywa dla agencji sieciowych, oferując konkurencyjną jakość, niższe koszty i większą …

Zobacz profil w katalogu firm

»

Interaktywnie.com jako partner Cyber_Folks, jednego z wiodących dostawców rozwiań hostingowych w Polsce może zaoferować …

Zobacz profil w katalogu firm

»

W 1999 roku stworzyliśmy jedną z pierwszych firm hostingowych w Polsce. Od tego czasu …

Zobacz profil w katalogu firm

»

Skorzystaj z kodu rabatowego redakcji Interaktywnie.com i zarejestruj taniej w Nazwa.pl swoją domenę. Aby …

Zobacz profil w katalogu firm

»